Generatywna sztuczna inteligencja a wzrost gospodarczy

Kategoria: Trendy gospodarcze

Infografika: Bogusław Rzepczak

Ataki stają się coraz bardziej skomplikowane, a inwencja przestępców nie zna ograniczeń. Co więcej, jeśli już do ataku dojdzie, przeciwdziałanie wymaga mobilizacji nie tylko działu IT czy sztabu kryzysowego, ale również wielu struktur w organizacji. Zarządzający instytucjami finansowymi powoli dochodzą też do przekonania, że ważna jest prewencja, a ta nie może się obejść bez budowania świadomości zagrożeń wśród pracowników. Ile wszak warte jest wojsko, które nie odbywa ćwiczeń?

Okazuje się, że jednym z najbardziej skutecznych sposobów uzyskania wiedzy o słabościach własnej organizacji oraz nauki reagowania na ataki są ich symulacje i ćwiczenia. W Polsce takie ćwiczenia, Cyber EXE Poland, prowadzone są od 2012 roku. Zorganizowała je Fundacja Bezpieczna Cyberprzestrzeń wraz z Rządowym Centrum Bezpieczeństwa i firmą doradczą Deloitte. W ćwiczeniach Cyber EXE biorą udział także inne branże, ale w ubiegłym roku po raz drugi wzięło w nich udział pięć banków oraz dwie firmy ubezpieczeniowe.

Ćwiczenia polegają na symulacji ataku. W ubiegłorocznych wybrano dwa scenariusze, gdyż prawdopodobieństwo ich takiego typu ataków jest wysokie. Pierwszy polegał na szantażu i żądaniu okupu. Przestępca instaluje w systemie banku oprogramowanie powodujące paraliż funkcji biznesowych, na przykład składania zleceń płatności przez klientów, a po pewnym czasie mówi: jeśli zapłacicie okup, to rozbroję zagrożenie i sobie pójdę. W międzyczasie nasila się medialny harmider mogący przynieść olbrzymie straty wizerunkowe. Bank nie spełnia żądań, więc atak postępuje i obejmuje kolejne funkcje.

Drugi przetestowany typ ataku polegał na phishingu. Pracownicy dostali maile z adresu przypominającego do złudzenia adres sekretariatu prezesa zapowiadające wprowadzenie nowego systemu premiowania. Szczegóły miały być w załączniku. Który bankowiec z krwi i kości takiego załącznika nie otworzy? A tymczasem otwarcie powodowało instalację programu, który szyfrował po kolei wszystkie dyski. W tym przypadku szantażysta także żądał okupu.

Jakie są najważniejsze wnioski? Było ich w sumie 17. Dotyczyły powołania i składu sztabu kryzysowego, konieczności określenia zasady wymiany informacji, danych operacyjnych, w tym warunków, sposobów oraz zakresu dzielenia się informacją, a także metod jej ochrony. Potrzebne wydaje się także określenie zasad wsparcia w odpieraniu ataku, warunków udzielenia go oraz roli i odpowiedzialności współpracujących. W końcu należałoby ustalić zasady negocjacji z szantażystami. Komisja Nadzoru Finansowego powinna sporządzić wytyczne do raportowania o incydentach – pisze Deloitte w raporcie z ćwiczeń.

Zaatakować bank, żeby wymusić okup, to jeden z modeli biznesowych organizacji przestępczych. Innym z najczęściej spotykanych jest atak na klienta. Wygląda on podobnie, jak w przypadku napadu na pracowników banku, a więc metodą jest phishing.

Istotna ewolucja w tym modelu biznesowym polega na tym, że przestępcy już nie atakują kogo popadnie. Kradzież danych pozwala im dobrze profilować swoje ofiary. Kryterium jest oczywiście zasobność rachunku lub wielkość obrotów.

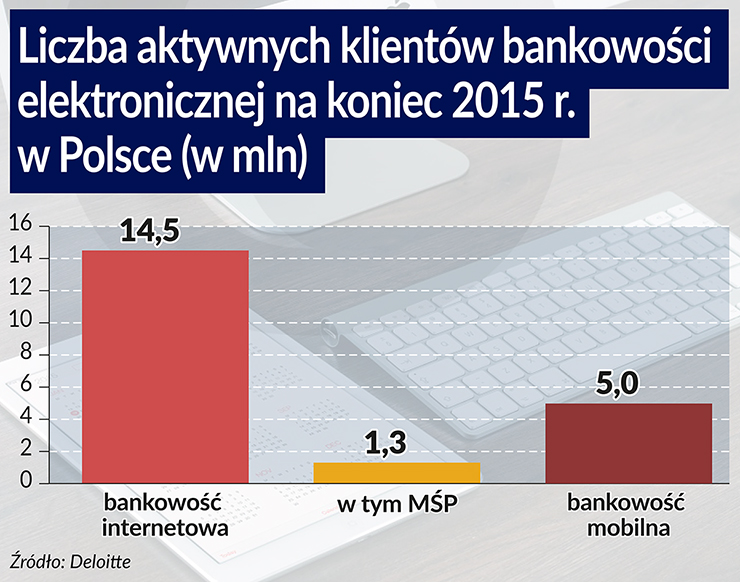

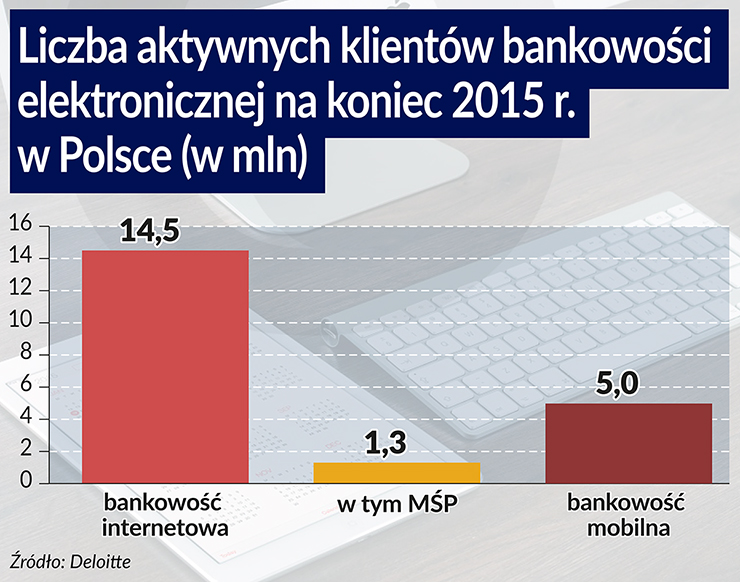

Analitycy Deloite uważają, że w ten sposób wytypowanymi ofiarami będą się stawać coraz częściej małe i średnie firmy. Średnia wartość miesięcznych obrotów aktywnego klienta z tego sektora wynosiła w 2015 roku 85 tys. zł. Dlaczego nie duże korporacje? Oczywiście ukraść można tam o wiele więcej, ale coraz więcej z nich dojrzewa do wprowadzenia systemów wielostopniowej ochrony. Małych firm często na to jeszcze nie stać i mniej świadome są one zagrożeń.

– To pozwala oczekiwać dobrej stopy zwrotu – mówił na konferencji prasowej Marcin Ludwiszewski, lider obszaru cyberbezpieczeństwa Deloitte w Polsce.

Co więcej, banki wciąż zwiększają funkcjonalności systemów rozliczeń oraz dbają o wygodę również dla tej kategorii klientów. Klient ma przeciętnie osiem kanałów dostępu do zrealizowania transakcji. A jak wiadomo, im więcej funkcjonalności tym więcej podatności na ataki. Liczba możliwości wzrośnie, gdy na rynku przybędzie pośredników w płatnościach, co gwarantuje dyrektywa PSD II.

Atak staje się skuteczny, gdy przestępca znajdzie odpowiednią podatność na zainstalowanie złośliwego kodu. Gdy go zainstaluje w komputerze, smartfonie lub routerze wi-fi, może robić już to, co tylko zechce. Kraść dane, podstawiać fałszywe strony internetowe, gdy księgowa loguje się do banku, przechwytywać kody autoryzacji, zmieniać „w locie” numery rachunku, na który kierowany jest przelew.

Deloitte rekomenduje małym i średnim firmom wprowadzenie choćby zrębów strategii ograniczania ryzyka zagrożeń przy płatnościach elektronicznych oraz uświadomienia w tych kwestiach pracowników. Niewykluczone, że także one będą musiały zostać klientami profesjonalnych systemów prewencji i wykrywania ataków, bo zwykły antywirus czy firewall nic tu nie poradzą. Być może dla banków to okazja, by z klientami z tego sektora wypracować standardy takich strategii i dostarczyć im w ten sposób dużą wartość dodaną.

>> Raport Cyber EXE Polska 2015 dostępny jest tutaj. Prezentacja symulacji ataku na klienta banku dostępna jest tutaj. Globalny raport Deloitte na temat trendów technologicznych dostępny jest tutaj.